Lições Sombrias para Pipelines Luminosos

O que malwares revelam sobre sua segurança

Fala, galera de DevSecOps e entusiastas da segurança cibernética! Como analista de malware com o pé também no mundo DevSecOps, vivo em duas trincheiras que, acreditem, conversam muito mais do que imaginamos. Hoje, quero trazer uma perspectiva um tanto... obscura, mas incrivelmente reveladora: o que o submundo do malware pode nos ensinar sobre a robustez (ou fragilidade) dos nossos tão queridos pipelines de desenvolvimento?

Pode parecer contraintuitivo, mas mergulhar nas entranhas de um binário malicioso é como fazer um raio-x nas nossas próprias defesas. Durante minhas análises diárias, me deparo com payloads engenhosos que exploram vulnerabilidades de maneiras que, se pararmos para pensar, espelham fragilidades que muitas vezes negligenciamos em nossos próprios ambientes de CI/CD.

https://www.zenarmor.com/docs/network-security-tutorials/what-is-supply-chain-attack

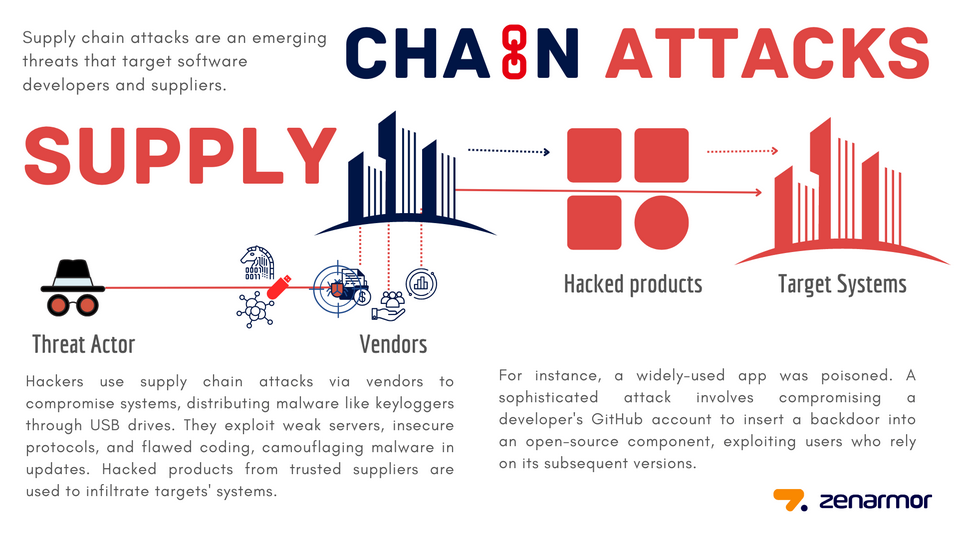

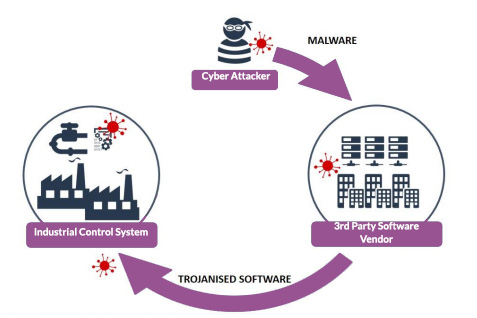

Se um cibercriminoso dedicasse tempo para "atacar" a sua esteira de desenvolvimento, quais seriam os vetores de ataque? Acreditem, as similaridades com o que vemos no malware são assustadoras, e exemplos reais nos mostram isso:

- Abuso de ferramentas de automação CI/CD: ataques como o comprometimento da ferramenta Codecov em 2021 ilustram como invasores podem modificar ferramentas legítimas de CI/CD para obter acesso não autorizado a repositórios de clientes. Imagine um malware que se propaga lateralmente explorando a cadeia de confiança entre os estágios do seu pipeline, usando o próprio sistema de automação como veículo;

- Variáveis de ambiente mal protegidas: o vazamento de credenciais da Uber em 2016 onde chaves AWS expostas em seu repositório GitHub permitiram acesso a dados de milhões de usuários, ecoa a prática de malware buscar por segredos mal armazenados. Se um malware encontrasse chaves de acesso à produção em variáveis de ambiente desprotegidas no seu pipeline, o estrago seria similar;

- Scripts de deploy como ponto de persistência silencioso: pense em ataques de supply chain onde componentes comprometidos são injetados no processo de desenvolvimento. Embora não seja um caso de malware tradicional agindo diretamente em um script de deploy, a lógica de persistência explorada em ataques como o SolarWinds em 2020 demonstra como código malicioso inserido na cadeia de construção pode garantir persistência a longo prazo, similar a um backdoor em um script de deploy; e

- "Living off the Land" na pipeline: a campanha SolarWinds em 2020 é um exemplo real de como atacantes podem se aproveitar de softwares legítimos para inserir código malicioso que passou despercebido por longos períodos. No contexto de um pipeline, isso poderia significar usar scripts de build ou ferramentas de deploy existentes para executar ações maliciosas, misturando-se ao tráfego normal.

https://www.infinitygroup.co.uk/blog/supply-chain-cyber-attacks-what-businesses-need-to-know/

A pergunta que não quer calar é: se um criador de malware direcionasse seus esforços para a sua esteira CI/CD, o que ele conseguiria fazer? Casos reais como os mencionados nos mostram que as possibilidades são alarmantes.

Para transformar essa ameaça teórica em vantagem defensiva, sugiro uma abordagem proativa:

- Testes automatizados com simulação de binários maliciosos: considere integrar testes que injetem artefatos suspeitos (simulando backdoors em containers, por exemplo) para verificar se seus mecanismos de detecção e resposta funcionam na prática;

- Análise de comportamento de processos pós-Build: monitore os processos iniciados após a conclusão dos builds. Um comportamento atípico de um container ou executável recém-criado pode ser um forte indicador de atividade maliciosa injetada durante o pipeline;

- Monitoramento de execuções anômalas em runners e agents: estejam atentos a padrões de execução incomuns nos seus runners e agents. Um script sendo executado fora do fluxo normal ou acessando recursos sensíveis de maneira inesperada pode ser um sinal de alerta; e

- Treinamento da equipe com base em engenharia reversa de ameaças reais: estudar como malwares reais exploram sistemas e se propagam pode fornecer insights valiosos sobre como proteger seus pipelines. Entender as táticas do adversário é fundamental para construir defesas eficazes.

Ao trazer a mentalidade da análise de malware para o nosso ciclo de vida de desenvolvimento de software, deixamos de apenas "corrigir" vulnerabilidades e passamos a construir sistemas intrinsecamente mais resilientes a ataques. A segurança deixa de ser uma barreira e se torna um diferencial competitivo.

Pensem nisso: o que o estudo do malware pode te ensinar hoje sobre a segurança do seu pipeline? As lições, por mais sombrias que sejam, podem iluminar o caminho para um futuro mais seguro.