DevSecOps e AppSec: uma visão holística além do OWASP top 10

Desvendando as camadas ocultas da segurança

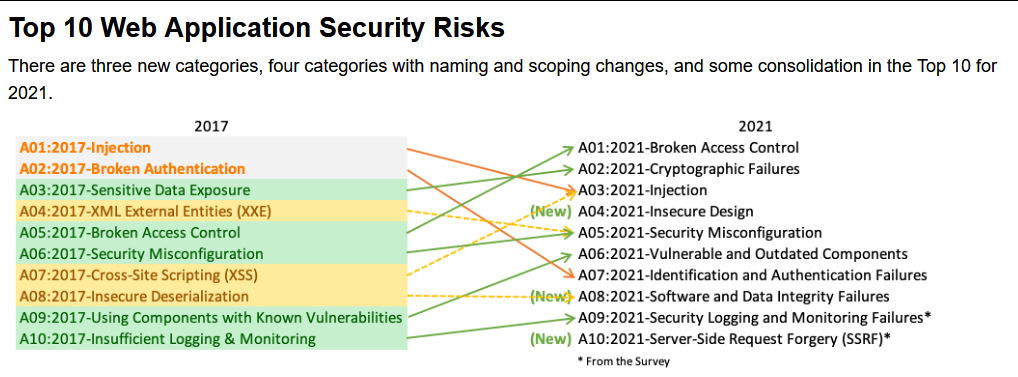

Segurança de aplicações, a simples menção evoca a imagem de firewalls robustos e varreduras de vulnerabilidades. E, convenhamos, o OWASP Top 10 é um mapa essencial nessa jornada, um farol que nos guia pelas ameaças mais comuns que assombram o mundo do software. Integrar ferramentas que verificam esses dez mandamentos da segurança em nossos pipelines de CI/CD é, sem dúvida, um passo crucial. Mas, em um universo digital que se expande a cada instante, com aplicações intrinsecamente complexas e tecidas em inúmeras conexões, será que essa lista, por mais valiosa que seja, nos protege de tudo?

https://owasp.org/www-project-top-ten/

A verdade é que as aplicações de hoje vivem em ecossistemas intrincados. Pense em arquiteturas de microsserviços conversando entre si, em APIs expondo funcionalidades para o mundo exterior, em integrações com parceiros que adicionam valor, mas também novas superfícies de ataque. É nesse labirinto de interconexões que residem os riscos mais sutis e, por vezes, mais perigosos.

Já parou para pensar nas permissões entre seus microsserviços? Uma configuração frouxa aqui pode ser a brecha que um atacante experiente procura para navegar sorrateiramente pela sua infraestrutura. E aquele endpoint administrativo, esquecido em algum canto da aplicação, sem a devida camada de proteção? Ele pode ser a porta de entrada para um controle total, um golpe devastador que não se enquadra nas categorias clássicas de injeção de SQL ou falhas de autenticação.

https://www.veritis.com/blog/7-security-best-practices-for-microservices/

A lógica de negócio da sua aplicação, o coração que dita como ela funciona, também pode ser um campo minado. Uma falha conceitual, uma regra mal implementada, pode ser explorada em larga escala, causando prejuízos financeiros ou de reputação imensos. E as integrações com terceiros? Confiamos em seus serviços, mas validamos como eles se comportam dentro do nosso sistema? Uma vulnerabilidade em um parceiro pode se tornar a nossa própria dor de cabeça.

Como alguém que já vestiu o chapéu de "atacante do bem" em ambientes controlados, posso afirmar com convicção: a verdadeira superfície de ataque se esconde nas entrelinhas do código, nos comportamentos inesperados, nas configurações negligenciadas. Não se trata apenas de encontrar um "buraco" conhecido; trata-se de entender a arquitetura como um todo e como suas partes interagem, buscando as falhas de design e implementação que podem ser exploradas de maneiras criativas e, muitas vezes, surpreendentes.

Então, como podemos expandir nosso olhar para além do óbvio? A resposta reside em uma mudança de mentalidade e na adoção de práticas mais proativas e holísticas em nossos ambientes de DevSecOps e AppSec.

Imagine integrar em seu pipeline não apenas scanners de vulnerabilidades tradicionais, mas também ferramentas de fuzzing inteligente para suas APIs. Esses "testadores incansáveis" injetam dados inesperados, buscando comportamentos anômalos que uma análise estática de código pode não detectar. Que tal automatizar testes de autorização que simulam diferentes perfis de usuário tentando acessar funcionalidades restritas? Isso nos ajuda a garantir que as permissões estejam realmente funcionando como esperado. E a simulação de race conditions em cenários de alta carga? Identificar essas sutilezas pode prevenir explorações em momentos críticos.

https://medium.com/@harish_nataraj/making-api-bug-bounties-a-breeze-bf6443db5b37

Mas a tecnologia por si só não basta. A colaboração entre desenvolvedores e analistas ofensivos (nossos "Red Teams") é um ingrediente crucial. Trazer a perspectiva do atacante para dentro do ciclo de desenvolvimento nos permite antecipar ameaças e construir defesas mais robustas. Entender como um invasor real exploraria aquele endpoint específico, aquela funcionalidade complexa, é um conhecimento inestimável. E o Threat Modeling contínuo, a prática de mapear as possíveis ameaças ao longo do ciclo de vida da aplicação, nos ajuda a manter o foco nos riscos mais relevantes.

As referências que exploramos, desde a vasta sabedoria do OWASP até os insights práticos do SANS Institute e a visão abrangente do NIST, nos mostram que a segurança de aplicações é uma jornada constante de aprendizado e adaptação. Acompanhar as pesquisas de empresas de segurança ofensiva nos mantém atualizados sobre as táticas e vulnerabilidades emergentes.

Em resumo, DevSecOps e AppSec modernos exigem que vamos além da lista de verificação, a verdade é que proteger nossas aplicações vai muito além de seguir uma listinha de coisas para fazer. É como plantar uma semente de segurança em cada etapa, desde a primeira ideia até o momento em que a aplicação está rodando e precisa de cuidados contínuos.

Não basta só evitar os problemas que já conhecemos. A parada é construir uma mentalidade de segurança que esteja no DNA de todo mundo envolvido. É pensar: "Como isso pode dar errado de verdade? Qual o estrago que um ataque pode causar?" E aí, simular esses ataques, como se fôssemos os próprios 'vilões', para descobrir os pontos fracos antes que eles sejam explorados.

E a gente não pode fazer isso sozinho, né? Automatizar testes que realmente entendam como a aplicação se comporta, não só se tem "buracos" óbvios, é crucial. Mas o mais importante mesmo é juntar a galera: desenvolvedores, pessoal de segurança, todo mundo trocando ideia, aprendendo junto. Porque no fim das contas, proteger o que a gente constrói é como desvendar um mistério, estar sempre um passo à frente do inesperado