AM-0101 - Introdução a Análise de Malware

Desvendando as primeiras etapas na análise de malware

A definição de malware pode variar entre pessoas e organizações, dependendo de suas experiências e prioridades. Embora não exista um consenso absoluto, uma abordagem prática é reconhecer que malware é um código usado para executar ações maliciosas. Dessa forma, o que determina se um programa é ou não um malware não está apenas em suas capacidades técnicas, mas no propósito com que é utilizado por um invasor. Em geral, o malware é projetado para beneficiar o atacante às custas da vítima. É importante lembrar que, por trás de cada ameaça desse tipo, há um indivíduo ou uma organização explorando suas capacidades para fins maliciosos.

Nos incidentes modernos de segurança da informação, o uso de malware é uma ocorrência comum. Ele pode ser empregado para conceder controle remoto ao atacante sobre sistemas comprometidos, propagar-se dentro de uma organização, exfiltrar dados confidenciais, espionar a vítima e muito mais. Em tais cenários, a capacidade de analisar programas maliciosos durante uma resposta a incidentes é essencial para retomar o controle da situação.

Com frequência, organizações que identificam malware durante investigações forenses ou respostas a incidentes não possuem o conhecimento necessário para examiná-lo. A análise de malware permite determinar suas características e responder a perguntas fundamentais, como:

- Qual é a ameaça representada por esse código malicioso?

- Qual o nível de sofisticação do adversário por trás dele?

- Quais são os objetivos do atacante?

- Como conter e remediar o incidente?

- De que maneira fortalecer a segurança dos sistemas e da rede com base nas descobertas da investigação?

A análise de malware e a engenharia reversa de malware (REM) são frequentemente usadas como termos intercambiáveis. No entanto, dependendo do contexto, algumas pessoas fazem distinções entre os dois. Em geral, a engenharia reversa foca no processo de desmontagem e compreensão do código que compõe o malware, enquanto a análise de malware pode abranger abordagens mais amplas, incluindo a observação de seu comportamento.

Nesta introdução, focamos na análise de executáveis maliciosos para Windows, pois esse tipo de ameaça representa um risco significativo para empresas modernas. Além disso, considerando que muitos ataques começam com a entrega de malware por meio de documentos e scripts maliciosos, é essencial compreender como examinar essas formas de arquivos também.

Como engenheiro reverso, você raramente terá acesso ao código-fonte do malware que precisa analisar. Mesmo scripts podem estar altamente ofuscados. Portanto, é fundamental dominar técnicas alternativas, como análise estática, análise comportamental e engenharia reversa em nível de código.

O trabalho de um analista de malware geralmente começa quando recebe um arquivo suspeito para investigação. O analista deve avaliar a natureza do espécime e colaborar com outros profissionais envolvidos na resposta ao incidente ou na investigação forense.

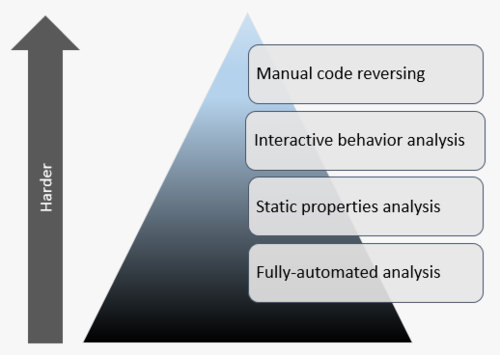

O processo de análise de malware ocorre em diferentes estágios, que variam em complexidade. Um dos modelos amplamente utilizados para ilustrar esse fluxo é o diagrama de Alissa Torres, que representa a evolução das técnicas de análise em uma estrutura hierárquica.

https://zeltser.com/mastering-4-stages-of-malware-analysis/

A maneira mais simples de iniciar a análise de um espécime de malware é utilizando ferramentas totalmente automatizadas. Algumas dessas ferramentas são oferecidas como produtos comerciais, enquanto outras estão disponíveis gratuitamente. Esses utilitários são projetados para avaliar rapidamente o que o malware pode fazer quando executado em um sistema. Normalmente, eles geram relatórios detalhados contendo informações como chaves de registro acessadas, valores de mutex, tráfego de rede e outras interações do programa malicioso com o ambiente.

Embora essas ferramentas possam não fornecer o mesmo nível de profundidade que um analista humano ao realizar uma análise manual, elas desempenham um papel crucial na resposta a incidentes. Ao processar rapidamente grandes volumes de amostras maliciosas, permitem que os analistas, cujo tempo é um recurso valioso, concentrem seus esforços nos espécimes que realmente exigem investigação aprofundada.

Após essa análise inicial, os analistas podem prosseguir examinando as propriedades estáticas do malware, também conhecidas como metadados. Esse processo envolve a inspeção de strings embutidas no arquivo, sua estrutura geral e dados de cabeçalho, sem a necessidade de executar o programa. Essas técnicas são rápidas e proporcionam uma visão inicial do comportamento e das características do espécime.

As etapas de análise automatizada e estática podem indicar a necessidade de uma investigação mais detalhada. Nesse caso, o próximo passo pode envolver a execução do malware em um ambiente isolado, configurado para monitorar e registrar seu comportamento. Posteriormente, caso necessário, a análise pode avançar para a engenharia reversa do código do programa, permitindo uma compreensão mais profunda de seu funcionamento interno.

Esses estágios de análise são frequentemente interligados e podem envolver técnicas adicionais não cobertas por um modelo de pirâmide simples.

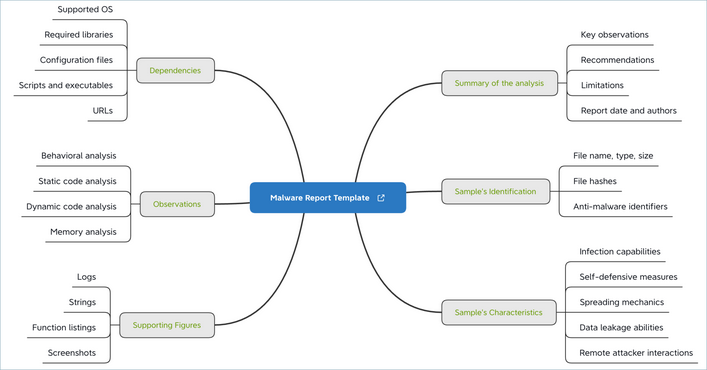

Ao documentar os resultados de sua análise de malware, é essencial determinar o nível de detalhamento necessário para a comunicação. Não invista tempo na elaboração de um relatório formal se um e-mail breve for suficiente para atender à demanda. No entanto, se for solicitado um relatório detalhado após a análise de um programa malicioso, considere incluir as seguintes seções:

- Resumo da análise: Uma visão geral dos principais pontos que o leitor deve compreender sobre a amostra, incluindo sua natureza, origem, funcionalidades e outras características relevantes.

- Identificação: Informações sobre o arquivo, como tipo, nome, tamanho, hashes (exemplo: SHA-256), nomes associados ao malware (se disponíveis) e sua taxa de detecção por softwares antivírus.

- Características: Capacidades do malware, como infecção de arquivos, persistência, propagação, exfiltração de dados e interação com o atacante. Para um guia sobre atributos relevantes a serem capturados, consulte o projeto MAEC Malware Capabilities (MAEC) ou o Malware Behavior Catalog (MBC).

- Dependências: Recursos necessários para o funcionamento da amostra, incluindo versões compatíveis do sistema operacional, arquivos de inicialização, bibliotecas dinâmicas personalizadas (DLLs), executáveis, URLs e scripts utilizados.

- Resultados da análise comportamental e de código: Observações obtidas a partir da análise estática e dinâmica do malware, destacando seus principais comportamentos e técnicas empregadas.

- Elementos de apoio: Evidências que sustentam a investigação, como logs, capturas de tela, trechos de strings extraídas, listagens de funções e outros dados relevantes.

- Recomendações para o incidente: Indicadores de comprometimento (IoCs) que podem ser utilizados para detectar a presença do malware em outros sistemas e redes, além de sugestões para sua erradicação.

Ao decidir o nível de detalhamento do relatório, busque fornecer informações suficientes para que outro analista com um nível de conhecimento similar possa replicar sua análise e chegar a conclusões semelhantes.

Os elementos essenciais de um relatório formal de análise de malware podem ser estruturados em um modelo padronizado. Dois exemplos desse tipo de modelo são apresentados neste material.

O primeiro modelo, desenvolvido por Anuj Soni, organiza a análise de malware em um formato estruturado de documento do Microsoft Word. Para conhecer mais detalhes sobre esse modelo e fazer o download, acesse: Modelo de Relatório de Análise de Malware.

O segundo modelo, criado por Lenny Zeltser, adota um formato de mapa mental. Esse tipo de estrutura é útil para organizar anotações, referências e capturas de tela em um único painel visual de fácil consulta. O template pode ser baixado em: Modelo de Mapa Mental para Análise de Malware.

https://zeltser.com/malware-analysis-report/

Agora, vamos explorar como um analista pode avaliar rapidamente a natureza de um artefato suspeito por meio da análise automatizada de malware. A lista apresentada neste post reúne algumas das ferramentas online gratuitas e fontes públicas de informação que auxiliam nas etapas fundamentais descritas anteriormente na pirâmide de análise.

Dentre essas opções, uma das mais conhecidas é o VirusTotal, que permite analisar arquivos suspeitos utilizando múltiplos motores antivírus. Além disso, essa plataforma mantém uma vasta base de conhecimento sobre arquivos previamente escaneados, ajudando analistas a identificar padrões e históricos de detecção.

No entanto, um analista de malware nunca deve confiar em uma única ferramenta. Felizmente, há diversas outras plataformas gratuitas que oferecem funcionalidades adicionais, como informações detalhadas sobre ameaças, reputação de arquivos, varredura com múltiplos antivírus e até mesmo a execução automatizada de amostras para observar seu comportamento em um ambiente simulado.

Além dessas ferramentas, existem serviços de inteligência de ameaças que consolidam dados de várias fontes em relatórios unificados, proporcionando uma interface útil para investigação. Também há plataformas especializadas na análise de sites suspeitos, acessando-os de forma controlada para identificar potenciais ameaças sem comprometer o sistema do analista.

É importante destacar que essa lista não é exaustiva, mas representa uma amostra de algumas das opções gratuitas disponíveis na internet. Existem também diversas soluções comerciais que oferecem funcionalidades avançadas para investigação e análise de malware.

Para um catálogo mais completo de sandboxes automatizadas gratuitas, acesse: Sandboxes Online.

Para uma lista de repositórios de malware gratuitos, consulte: Fontes de Malware.

Para um levantamento de ferramentas de escaneamento com múltiplos antivírus, veja: Scanners Multi-AV.

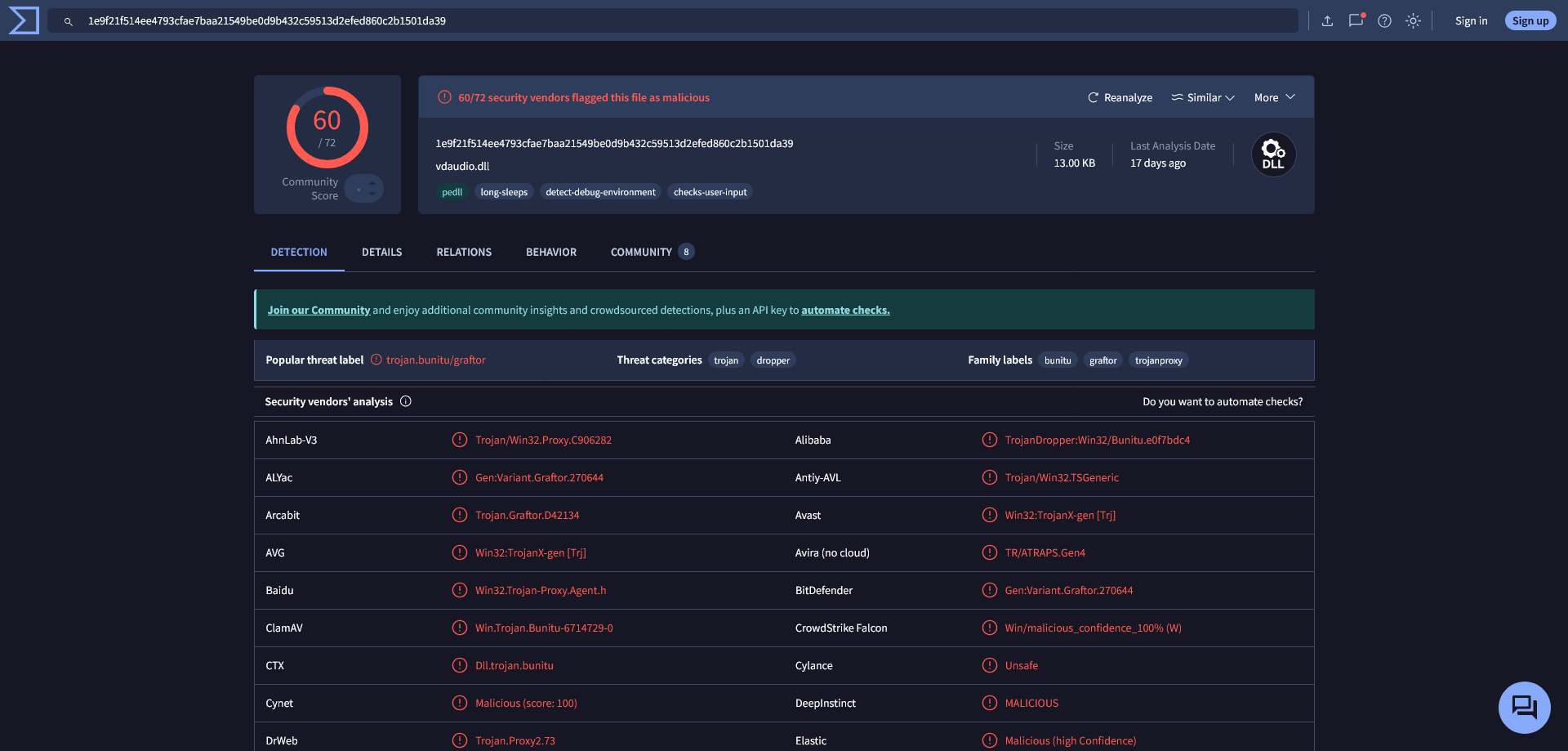

Imagine o seguinte cenário: a ferramenta antivírus da sua organização detecta um arquivo suspeito chamado vdaudio.dll em um dos sistemas da rede. Para investigar melhor, você consulta o hash desse arquivo no VirusTotal. O hash funciona como uma impressão digital exclusiva, permitindo identificar o arquivo de forma única sem a necessidade de compartilhar seu conteúdo diretamente.

Um trecho do relatório gerado para esse arquivo está exibido neste material. Para visualizar a versão mais recente da análise, que pode apresentar pequenas variações em relação à mostrada aqui, acesse: Relatório vdaudio.dll.

O relatório do VirusTotal revela que diversos motores antimalware classificam esse arquivo como malicioso. Os nomes atribuídos à ameaça são, em grande parte, genéricos, embora algumas ferramentas mencionem a palavra "proxy" em sua nomenclatura. Caso fosse possível determinar a família de malware à qual esse espécime pertence, isso ajudaria a compreender melhor suas capacidades e o nível de ameaça que representa.

Além disso, o relatório apresenta alguns detalhes extraídos estaticamente do arquivo, embora essa análise inicial não seja exaustiva. Entre as informações mais relevantes, destaca-se a tabela de exports.

Sabemos que estamos lidando com um Dynamic-Link Library (DLL), um tipo de arquivo semelhante a um executável do Windows, mas que normalmente requer a chamada de funções específicas para ser executado corretamente. A seção de exports, identificada pelo VirusTotal como "Exports", lista as funções disponíveis para chamadas externas. Neste caso, apenas três funções estão exportadas. Essas informações podem ser úteis caso você decida carregar o arquivo em um ambiente controlado para uma análise comportamental mais detalhada no futuro.

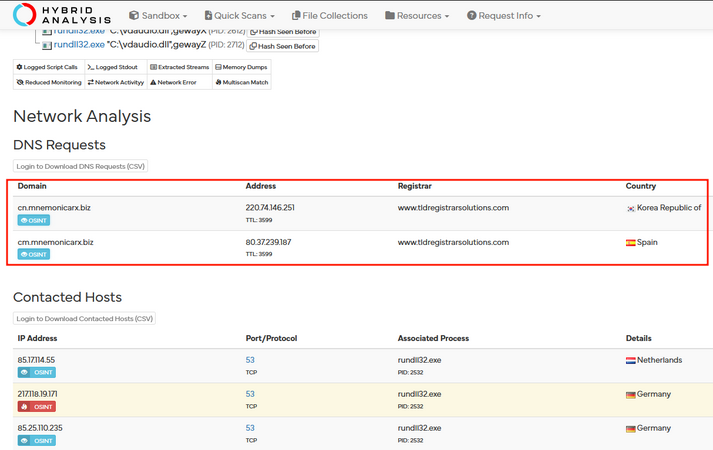

Para obter mais informações sobre esse espécime, é interessante verificar se alguma sandbox de análise automatizada disponibiliza um relatório sobre seu comportamento em tempo de execução. Neste exemplo, utilizamos a ferramenta gratuita Hybrid Analysis, da CrowdStrike. Alguns trechos do relatório estão apresentados neste material, e a versão completa pode ser acessada através do link: Relatório vdaudio.dll no Hybrid Analysis.

O Hybrid Analysis fornece uma visão detalhada do comportamento do arquivo malicioso, obtida ao executar (ou "detonar") a amostra dentro de um ambiente monitorado. Por exemplo, o relatório revela que o malware tentou resolver dois domínios via DNS:

cn.mnemonicarx.bizcm.mnemonicarx.biz

Além disso, foi identificado que o malware criou um mutante chamado LXCV0IMGIXS0RTA1 durante a execução. Um mutante (também conhecido como mutex) é um mecanismo usado por programas para gerenciar o acesso a recursos compartilhados. No contexto de malware, esses marcadores são frequentemente utilizados para evitar reinfecção, funcionando como indicadores de que o sistema já foi comprometido.

Muitas vezes, o malware verifica a existência de um mutex específico antes de continuar sua execução. Se o identificador já estiver presente, a ameaça pode simplesmente encerrar o processo, assumindo que a máquina já foi infectada. Por isso, conhecer os nomes dos objetos mutantes criados pelo espécime pode ser útil para identificá-lo em um ambiente comprometido.

Em alguns casos, esses nomes podem ser encontrados como strings embutidas no próprio binário, sendo visíveis durante uma análise estática inicial. No entanto, em muitas situações, essa funcionalidade só será revelada durante uma análise comportamental ou uma inspeção mais aprofundada do código.

Dando continuidade à investigação, é essencial consultar outras fontes de dados públicas para identificar possíveis artefatos relacionados ao espécime vdaudio.dll. Uma dessas fontes é o SecurityTrails (que exige registro gratuito), que fornece dados históricos sobre os endereços IP aos quais o domínio cn.mnemonicarx.biz foi resolvido ao longo do tempo, além de detalhes sobre a infraestrutura de rede associada.

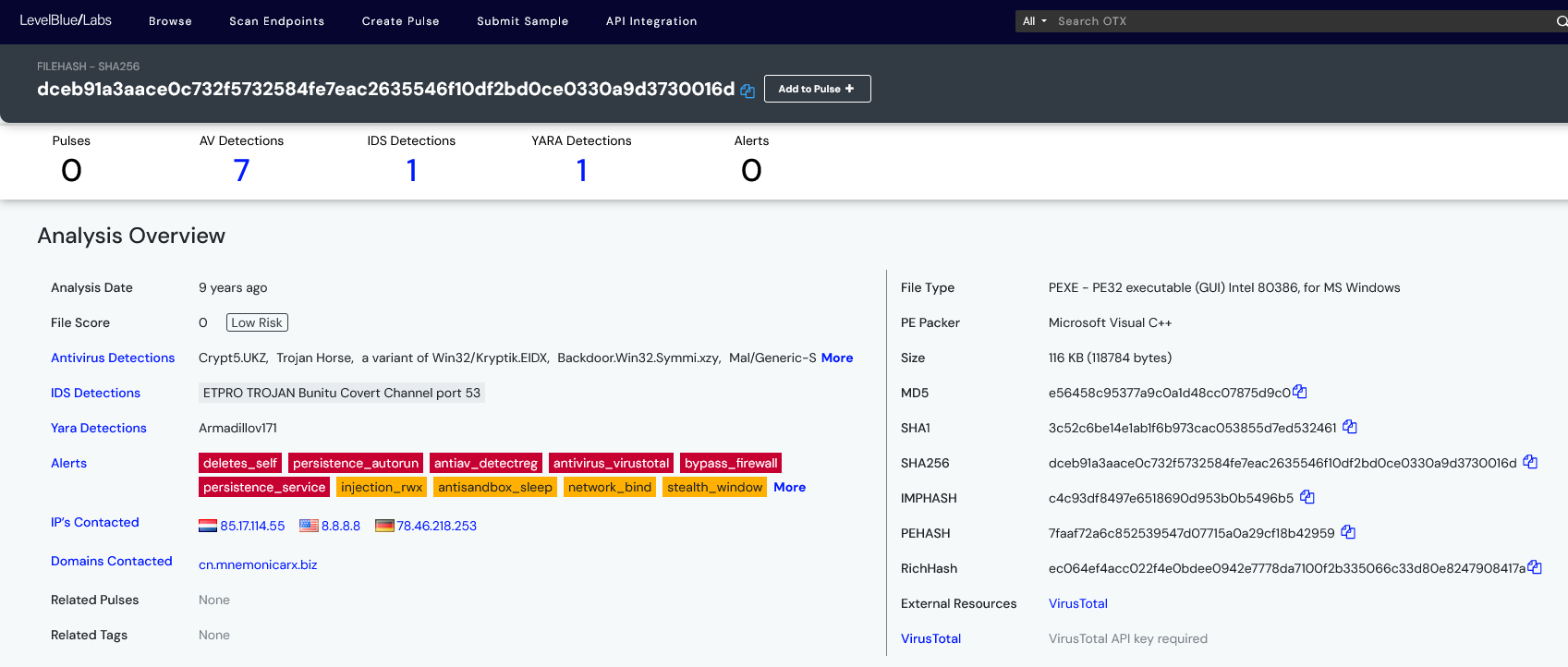

Outra fonte valiosa é o Open Threat Exchange (OTX), que oferece informações adicionais sobre esse hostname. O relatório pode ser acessado pelo link: Relatório OTX sobre vdaudio.dll.

Esse documento faz referência a um arquivo vinculado ao mesmo hostname, que não havia sido identificado nos relatórios anteriores. Seguindo essa pista, é possível acessar a análise detalhada desse novo artefato através do link: Relatório OTX sobre o novo arquivo.

A análise desse arquivo relacionado revela indicadores familiares. O espécime analisado estabelece comunicação com o mesmo host do malware original e utiliza o mesmo mutex identificado anteriormente: LXCV0IMGIXS0RTA1. Além disso, o relatório menciona que, ao ser executado, esse novo artefato gera uma DLL chamada llmedia.dll, cujo comportamento é semelhante ao do nosso vdaudio.dll.

Outro detalhe relevante é que o tráfego de rede gerado por esse espécime corresponde à assinatura do "Bunitu Covert Channel", sugerindo que o malware analisado pertence à família Bunitu.

Uma busca na internet por essa ameaça leva ao relatório da Microsoft, acessível em: Relatório da Microsoft sobre Bunitu. Segundo a análise da Microsoft, uma infecção por Bunitu envolve um dropper executável e uma DLL maliciosa. O documento descreve que esse malware transforma o sistema infectado em um proxy malicioso, permitindo que um atacante remoto utilize a máquina da vítima para se conectar à internet e acessar servidores relacionados a atividades ilícitas, mascarando sua identidade e ações.

Com essas novas informações, agora é possível avaliar melhor a natureza do incidente relacionado ao arquivo malicioso e determinar os próximos passos da investigação. Para chegar a esse ponto, utilizamos diversas fontes de dados públicas, incluindo relatórios de análises automatizadas prévias e informações históricas sobre artefatos vinculados ao espécime. Esse processo, no contexto da segurança cibernética, é conhecido como inteligência de fontes abertas (OSINT - Open Source Intelligence).

A metodologia aplicada para localizar e analisar OSINT consistiu em identificar associações entre atributos conhecidos do malware e novas características descobertas ao longo da investigação. Essa técnica é chamada de pivoting. Um exemplo disso foi o uso do hostname cn.mnemonicarx.biz como ponto de partida: ao rastrear esse domínio, encontramos outro espécime de malware que também o utilizava, o que levou à identificação de uma assinatura de tráfego de rede compartilhada entre os dois artefatos e, por fim, à sua classificação dentro de uma família de malware conhecida.

Uma parte fundamental da análise de malware envolve a investigação do tráfego de rede gerado pelo artefato malicioso. Essas comunicações podem ocorrer de diferentes formas, incluindo:

- Beaconing: envio de mensagens periódicas para um servidor remoto, geralmente com informações básicas sobre o estado do malware e da máquina infectada.

- Comando e controle (C2 ou C&C): mecanismo pelo qual o adversário envia instruções ao malware, como atualizar-se, baixar módulos adicionais ou realizar varreduras na rede.

- Exfiltração de dados: transferência de informações roubadas para o atacante, como registros de pressionamento de teclas (keylogs) ou credenciais.

Ao analisar um malware, os especialistas frequentemente buscam definir Indicadores de Comprometimento (IOCs- Indicators of Compromise), que são características da infecção utilizadas para detectar a presença da ameaça em um ambiente específico. Os IOCs podem ser classificados em diferentes níveis:

- IOCs baseados na rede: incluem assinaturas de tráfego, padrões de comunicação e detalhes dos pacotes transmitidos.

- IOCs baseados no host: englobam nomes de arquivos, processos em execução, valores de hash, chaves de registro e mutexes criados pelo malware.

Durante a análise do vdaudio.dll, foram identificados diversos IOCs que podem ser utilizados para detectar e mitigar essa ameaça dentro da organização.

Precauções ao Interagir com Recursos Externos Durante a Investigação

É fundamental ter cautela ao conduzir investigações que envolvam conexões com recursos externos à sua infraestrutura de laboratório.

Por exemplo, ao analisar sites suspeitos de phishing ou que hospedam kits de exploração, pode ser necessário acessá-los diretamente para entender seu comportamento. Em outro cenário, um espécime de malware sob análise pode tentar baixar arquivos da internet, seja para obter outros componentes maliciosos, receber comandos de C2 ou carregar configurações adicionais. Para compreender melhor seu funcionamento, pode ser necessário permitir que o malware acesse esses recursos externos dentro de um ambiente controlado, facilitando uma análise comportamental ou em nível de código.

Além disso, a coleta de inteligência de fontes abertas (OSINT) geralmente exige a interação com sites públicos, alguns dos quais podem representar riscos diretos, seja por conterem conteúdo malicioso ou por estarem sob o controle de agentes adversários. Em alguns casos, essas infraestruturas podem registrar e monitorar os acessos, expondo informações sobre sua atividade investigativa.

Se a sua pesquisa exigir interação com sistemas externos ao laboratório, o sigilo da sua origem deve ser uma prioridade. Adversários atentos ao tráfego que chega até sua infraestrutura podem identificar tentativas de investigação e tomar medidas defensivas. Se o site malicioso considerar sua conexão suspeita, pode bloquear ou mascarar seu verdadeiro comportamento, impedindo a obtenção de amostras e informações relevantes. Além disso, seu endereço IP pode ser registrado e associado a uma entidade de pesquisa ou segurança, potencialmente expondo sua identidade e aumentando o risco de retaliação.

Para mitigar essas ameaças, é essencial empregar mecanismos de anonimização, como o uso de VPNs seguras, redes de proxy confiáveis ou sistemas de sandbox com tráfego roteado por meio de infraestruturas descentralizadas.

Técnicas para Ocultar a Origem das Conexões

Uma abordagem para mascarar a origem das suas conexões envolve o uso de proxies anônimos, como o TOR. O REMnux já possui o TOR instalado e inclui a ferramenta torsocks, que permite redirecionar o tráfego compatível com SOCKS através da rede TOR. No entanto, uma limitação importante desse método é que os adversários podem obter uma lista dos nós de saída conhecidos do TOR, o que possibilita que eles identifiquem seu tráfego como proveniente de uma rede TOR, o que é incomum para conexões de vítimas típicas.

Uma abordagem mais eficaz é utilizar um serviço comercial de VPN, que permite estabelecer conexões VPN com servidores distribuídos em diversas partes do mundo. Esses serviços possibilitam a criação de túneis para seu tráfego, fazendo com que suas conexões aparentem vir de locais distintos do seu real endereço. No entanto, mesmo com o uso de VPNs, adversários podem identificar os endereços IP associados aos nós de saída de provedores VPN comuns.

Por isso, pode ser vantajoso configurar seus próprios nós VPN, usando software como OpenVPN ou WireGuard, em provedores de nuvem pública, como o AWS. Com essa configuração, você pode criar servidores VPN temporários com novos endereços IP conforme necessário, e destruí-los após concluir a investigação. Por exemplo, o projeto AlgoVPN facilita a configuração de um servidor VPN baseado no WireGuard: https://github.com/trailofbits/algo.

Independentemente da abordagem escolhida, é crucial garantir que todo o tráfego seja encaminhado pelo túnel, incluindo as requisições de DNS. Caso esteja utilizando um servidor DNS local, o adversário pode identificar anomalias ao observar a origem das consultas DNS para domínios maliciosos sob seu controle. Para verificar possíveis vazamentos de DNS, você pode acessar sites como https://dnsleaktest.com.

Outra opção é utilizar a nuvem pública para hospedar os sistemas que serão usados nessas atividades. Dessa forma, você pode configurar os sistemas necessários fora do seu ambiente local, durante o período da investigação, e destruí-los quando não forem mais necessários.

Considerações sobre Segurança ao Interagir com Infraestruturas Maliciosas

Após tomar as devidas precauções para proteger a origem da sua conexão, é importante refletir sobre os sistemas que você usará para interagir com a infraestrutura potencialmente maliciosa. O sistema do adversário, ao detectar sua conexão, pode iniciar um exploit de client-side ou outro tipo de ataque contra o seu ambiente. Por isso, é fundamental evitar interagir com esses sites usando os hosts que você utiliza para atividades normais de produção. O ideal é conectar-se a partir de um sistema de laboratório que você esteja disposto a arriscar ser comprometido.

Você também pode estar em risco mesmo quando não está se conectando ativamente à infraestrutura maliciosa, mas apenas realizando pesquisas na web aberta. Por exemplo, ao buscar um indicador de comprometimento (IOC) utilizando seu motor de busca favorito, você pode se deparar com um site que aparenta conter informações relacionadas. Existe a possibilidade de um adversário avançado ter criado esse site como isca para pesquisadores como você, antecipando a necessidade de buscar atributos relacionados ao programa malicioso do atacante. Se você acessar um site do tipo "honeypot", pode inadvertidamente informar ao atacante que o seu malware foi detectado. Além disso, você pode ser alvo de um ataque ou até ser blacklistado com base no seu endereço IP de origem. Existe ainda a possibilidade de o adversário realizar um fingerprinting do seu sistema, com base em atributos do seu navegador, de forma semelhante ao que alguns anunciantes fazem para rastrear indivíduos sem depender de cookies. Essas são algumas das razões pelas quais é recomendável ocultar suas conexões de origem e usar sistemas de laboratório ao realizar pesquisas gerais de OSINT sobre o espécime que você está investigando.

Ao investigar malwares, é essencial estar ciente dos riscos envolvidos ao compartilhar sua amostra com serviços públicos de análise, como o VirusTotal. Esses sites frequentemente compartilham as amostras enviadas por seus usuários com pesquisadores de segurança, o que pode revelar informações sobre o que você enviou e, assim, expor dados para atacantes que monitoram esses sites. Um risco semelhante está relacionado ao uso de ferramentas de terceiros para investigar sites suspeitos. Serviços gratuitos como Quttera e urlscan.io realizam análises de websites e publicam essas análises em nome dos seus usuários, o que pode alertar os adversários e também chamar a atenção de outros pesquisadores.

Vale ressaltar que o VirusTotal oferece uma opção de "varredura privada" como um complemento pago para seus clientes Enterprise, permitindo que esses clientes optem por não compartilhar a amostra enviada com a comunidade em geral.

Utilizando Ferramentas de Inteligência Artificial na Análise de Malware

Ao considerar quais recursos externos podem auxiliar seus esforços de análise de malware, é importante explorar ferramentas generativas e outras ferramentas baseadas em Inteligência Artificial (IA).

Por exemplo, o ChatGPT pode atuar como um assistente de IA enquanto você analisa o funcionamento do espécime que está investigando. Você pode fazer perguntas sobre o que está observando, e a IA fornecerá uma visão detalhada. Uma maneira de usar essa ferramenta é colar um trecho de código assembly com o qual você precisa de ajuda, fornecer o contexto adicional necessário (se necessário) sobre o código e pedir uma explicação sobre o que o código faz.

As respostas podem enriquecer sua compreensão da funcionalidade maliciosa e simular a troca de informações que você teria com um colega humano. Existem várias outras maneiras de a IA apoiar sua investigação. Por exemplo, você pode pedir ao agente de chat para gerar uma regra Yara para detectar uma amostra de malware que contenha esse trecho de código.

Vale lembrar que, apesar de suas respostas parecerem confiáveis, ferramentas de IA podem cometer erros. Por isso, é essencial validar as informações fornecidas por essas ferramentas utilizando outras fontes confiáveis.

Considerações ao Usar Ferramentas Online para Análise de Malware

Embora seja conveniente e útil utilizar ferramentas online para analisar diversos aspectos de arquivos maliciosos, é fundamental avaliar se o envio de um espécime para um serviço de terceiros é apropriado para a sua situação. O arquivo pode conter dados sensíveis, e sua divulgação pode infringir leis, regulamentos ou compromissos contratuais. Por esses e outros motivos, a política de sua organização ou as obrigações contratuais podem proibir o compartilhamento de arquivos sensíveis, incluindo documentos suspeitos e executáveis, com terceiros.

Tenha cuidado redobrado com os artefatos encontrados em ataques direcionados. Ao enviar um arquivo para um serviço como o VirusTotal, por exemplo, você pode inadvertidamente informar ao atacante que sua presença foi detectada dentro da organização-alvo. O atacante pode perceber isso ao consultar periodicamente o site do VirusTotal com o hash do executável específico do alvo, esperando que, enquanto o ataque permanecer não detectado, a consulta não retorne nenhum resultado.

Caso não tenha certeza se o envio de um arquivo suspeito para um site de terceiros é uma boa opção, considere manter o conteúdo do arquivo privado. Nesse caso, você pode pesquisar no site utilizando o hash do arquivo ou outros IOCs relacionados ao incidente que está investigando.

A análise de fontes de dados públicas e o uso de ferramentas online, quando a situação permitir, são componentes valiosos do processo de análise de malware. No entanto, você não pode depender exclusivamente de recursos de terceiros e ferramentas totalmente automatizadas para entender a natureza do software malicioso. Em muitos casos, o analista precisará ir além do que a automação completa permite. Para isso, é necessário iniciar com um laboratório que você controle completamente. O laboratório precisará das ferramentas adequadas, e, claro, você precisará saber como e quando utilizá-las.

Além disso, sua organização ou cliente pode ter políticas específicas sobre como as ferramentas de IA, generativas ou não, podem ser utilizadas. Em alguns casos, o uso de tais ferramentas pode até ser proibido, especialmente se os dados fornecidos a elas forem sensíveis. Certifique-se de entender e seguir os requisitos de sua organização antes de utilizar essas ferramentas.